Wiz Threat Research 揭示了一个由讲罗马尼亚语的威胁组织 Diicot(又称 Mexals)策划的新恶意软件活动。该活动以 Linux 环境为目标,采用了先进的恶意软件技术,标志着其能力显著升级。该组织一直利用 Linux 系统进行加密劫持,使用 XMRig 等工具和复杂的自传播机制。

据 Wiz Research 称,与早期迭代版本相比,更新后的恶意软件显示出惊人的复杂程度,凸显了攻击者适应和完善其战术的能力。报告指出:“我们分析的恶意软件包括一些显著的改进,反映了更高的复杂程度。”主要的进步包括引入了新的指挥控制(C2)基础设施,从基于 Discord 的 C2 过渡到 HTTP,以及采用 Zephyr 协议和 Monero 挖矿。

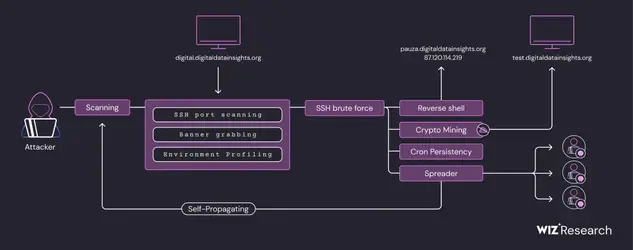

Diicot 图表 | 来源:Wiz Research Wiz Research

该恶意软件还改进了混淆技术。例如,修改后的 UPX 标头现在包括损坏的校验和,使标准解包工具失效。这些变化表明,该恶意软件正在努力绕过现代安全措施,阻挠自动检测。

该活动的一个突出特点是它能够根据环境调整自己的行为。在云环境中,恶意软件会优先向其他主机传播,而在传统环境中,它会部署加密有效载荷。报告解释说,“云检测逻辑”“基于远程机器的 Linux 发行版和版本”,显示了该组织对目标的细致关注。

调查中发现的有效载荷包括:

- Brute-Spreader: 在网络中传播并保持持久性的主要有效载荷。

- 反向外壳 (client.go): 允许攻击者完全远程控制被入侵的机器。

- SSH 标记扫描器: 识别弱 SSH 凭据以获得初始访问权限。

该活动对运行 OpenSSH 的 Linux 系统构成重大风险。薄弱的凭证和错误配置的安全设置很容易成为这种高级恶意软件的入口点。Wiz 研究人员强调:“如果你的系统依赖 SSH 且没有适当的安全保护,它们很容易成为攻击目标。”

加密劫持仍然是 Diicot 行动的核心动机。攻击者从 Monero 挖矿中赚取了超过 16,000 美元,还从 Zephyr 协议中赚取了更多难以追踪的收入。除了经济损失,企业还面临数据外渗、系统受损和潜在运营中断的风险。

随着 Diicot 集团的不断发展,防御策略也必须与时俱进。Wiz Research 建议加强 SSH 配置,强制执行强密码,并部署能够识别混淆有效载荷的高级检测机制。